Цель этой книги заключается в том, чтобы представить возможности Kali Linux через призму тестирования безопасности и помочь читателям лучше разобраться в принципах работы различных инструментов.

В книге рассмотрены следующие темы:

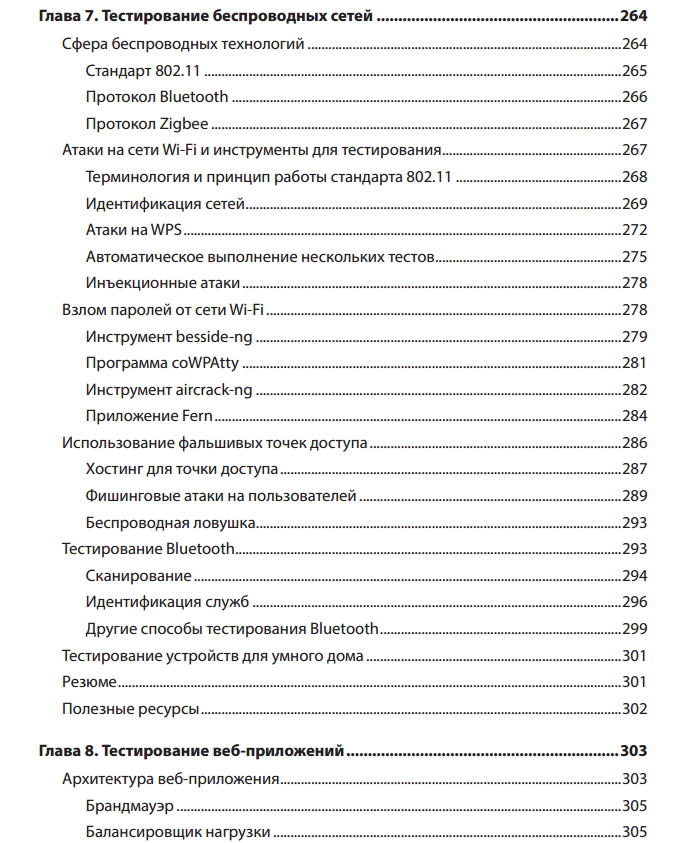

Глава 1. Основы Kali Linux

В ней мы поговорим о командной строке, к которой будем обращаться на протяжении всей книги, а также о доступных средах рабочего стола, которые помогут вам обеспечить комфортное рабочее пространство. Если вы не знакомы с Linux, эта глава подготовит вас к изучению материала последующих глав книги, в которых инструменты этой операционной системы (ОС) будут обсуждаться более подробно.

Глава 2. Основы тестирования сетевой безопасности

Службы, с которыми вы чаще всего взаимодействуете, прослушивают сеть. Подключение системы к сети может сделать ее уязвимой. Чтобы подготовить вас к решению задач, связанных с тестированием безопасности, мы обсудим основы работы сетевых протоколов, понимание которых станет для вас бесценным активом в ходе дальнейшей практической деятельности. Мы также рассмотрим инструменты, которые можно использовать для стресс-тестирования сетевых стеков и приложений.

Глава 3. Разведка

В рамках тестирования безопасности или тестирования на проникновение обычно проводится разведка, предусматривающая сбор информации о цели из существующих открытых источников. Это не только поможет вам на последующих этапах тестирования, но и предоставит множество ценных сведений, которыми вы сможете поделиться с организацией, по заказу которой проводите тестирование. Данные сведения помогут ей выявить следы, оставляемые ее системами, к которым можно получить доступ из внешнего мира. Это важно, учитывая то, что информацией об организации и работающих в ней людях могут воспользоваться злоумышленники.

Глава 4. Поиск уязвимостей

Атаки на организации происходят из-за существования уязвимостей. В этой главе мы обсудим специальные сканеры, которые позволяют получить представление о технических (не связанных с человеческим фактором) уязвимостях, существующих в исследуемой организации. Это подскажет направление дальнейших действий, поскольку цель тестирования безопасности заключается в предоставлении организации-заказчику информации о потенциальных уязвимостях и рисках. Методы, описанные здесь, помогут вам в этом.

Глава 5. Автоматизированные эксплойты

Metasploit — основное средство для проведения тестирования безопасности и тестирования на проникновение, однако существуют и другие инструменты. В этой главе мы рассмотрим основные способы применения Metasploit и рядадругих инструментов, позволяющих эксплуатировать уязвимости, выявленные с помощью средств, описанных в других главах книги.

Глава 6. Освоение Metasploit

Metasploit представляет собой весьма сложное программное обеспечение, на освоение которого может уйти довольно много времени. Оно предусматривает около 2000 эксплойтов и более 500 полезных нагрузок. Их комбинирование обеспечивает вам тысячи возможностей для взаимодействия с удаленными системами. Кроме того, вы можете создавать собственные модули. В этой главе мы рассмотрим способы использования Metasploit, не ограничиваясь рамками реализации простейших эксплойтов.

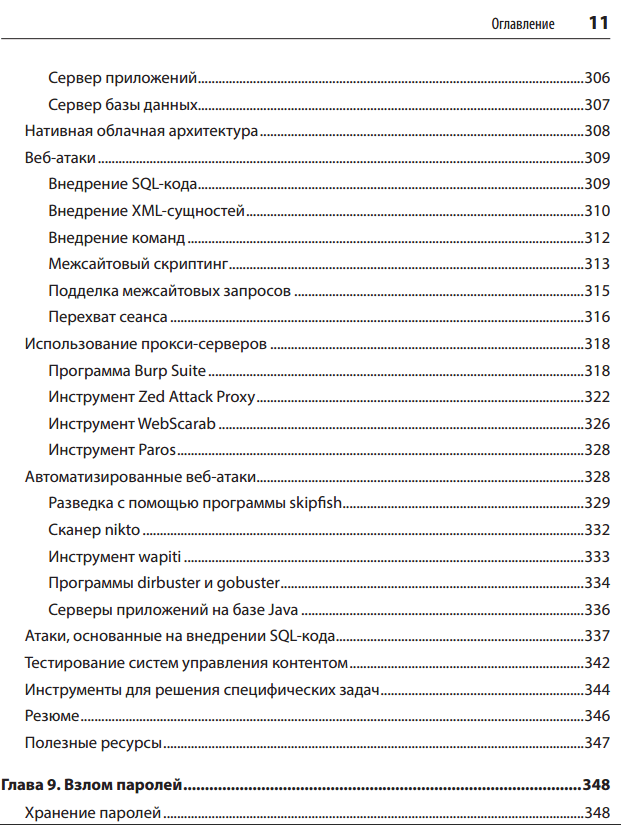

Глава 7. Тестирование беспроводных сетей

В наши дни беспроводные сети применяются повсюду. Именно с их помощью такие мобильные устройства, как телефоны и планшеты, не говоря уже о ноутбуках, подключаются к корпоративным сетям. Однако не все беспроводные сети настроены оптимально. В Kali Linux есть инструменты для тестирования беспроводных сетей, в том числе для их сканирования, внедрения кадров и взлома паролей.

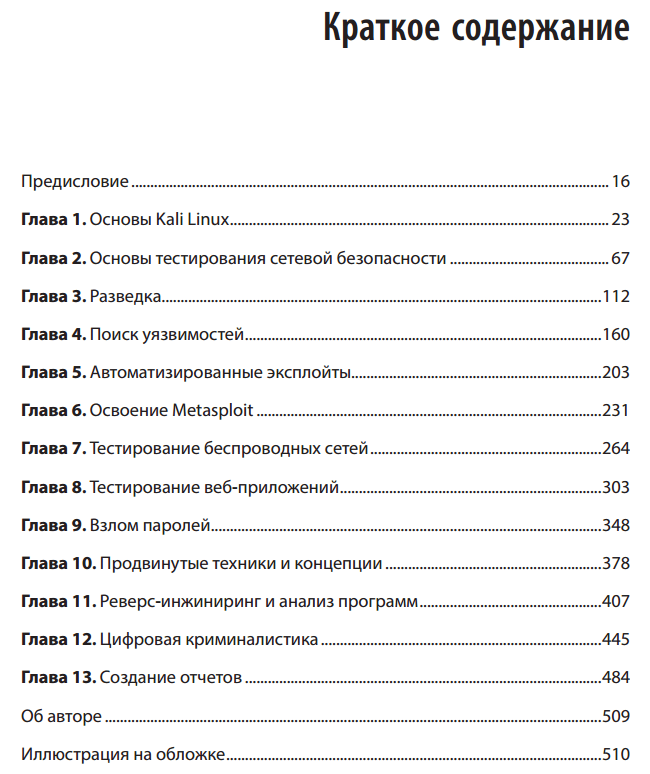

Глава 8. Тестирование веб-приложений

Большой объем торговли осуществляется через веб-интерфейсы, которые также позволяют получить доступ к большому количеству конфиденциальной информации. Компаниям необходимо обращать внимание на степень уязвимости своих важных веб-приложений. Дистрибутив Kali содержит множество инструментов, позволяющих оценить такие приложения. В этой главе мы обсудим метод тестирования с использованием прокси-сервера, а также ряд других инструментов, позволяющих автоматизировать этот процесс. Цель состоит в том, чтобы помочь вам донести информацию об уровне защищенности приложений до организации, по заказу которой проводится тестирование.

Глава 9. Взлом паролей

Взлом паролей требуется не всегда, но вас могут попросить проверить удаленные системы и локальные базы данных на предмет сложности паролей и оценить трудоемкость получения удаленного доступа. Дистрибутив Kali предусматривает программы, помогающие решать подобные задачи, в том числе взламывать хеши паролей, хранящиеся в специальном файле, и перебирать логины на таких удаленных сервисах, как SSH, VNC и другие протоколы удаленного доступа.

Глава 10. Продвинутые техники и концепции

Вы можете задействовать все инструменты из арсенала Kali для проведения всестороннего тестирования. Однако в какой-то момент вам придется выйти за рамки готовых методик и разработать собственные. В данном случае речь может идти о создании собственных эксплойтов или написании собственных инструментов. Более глубокое понимание принципов работы эксплойтов и разработки инструментов позволит вам определиться с направлением дальнейшего движения. В этой главе мы также обсудим способы расширения некоторых инструментов Kali и познакомимся с популярными языками сценариев.

Глава 11. Реверс-инжиниринг и анализ программ

Понимание принципов работы программ может помочь в ходе поиска уязвимостей, поскольку, как правило, у вас не будет доступа к исходному коду. Вам также придется анализировать вредоносное ПО. Для выполнения подобной работы в Kali предусмотрены инструменты для дизассемблирования, отладки и декомпиляции.

Глава 12. Цифровая криминалистика

Эта тема не связана с тестированием безопасности напрямую, однако с некоторыми инструментами, используемыми в сфере цифровой криминалистики, полезно познакомиться. Кроме того, инструменты этой категории предусмотрены в Kali Linux, а этот дистрибутив ориентирован на безопасность, обеспечение которой не ограничивается тестированием на проникновение и другими способами оценки средств защиты.

Глава 13. Создание отчетов

Создание отчетов не имеет непосредственного отношения к тестированию, но оно представляет собой важную задачу, не решив которую вы не получите денег за проделанную работу. В Kali есть множество инструментов, помогающих создавать различные отчеты. В этой главе мы рассмотрим методы ведения заметок в процессе тестирования, а также некоторые стратегии составления отчетности.

Отзывы

Отзывов пока нет.